Угрозы безопасности. CCNA Routing and Switching.

Обеспечение сетевой безопасности является неотъемлемой частью вычислительных сетей, независимо от их масштабов: от домашней сети, в которой к Интернету подключен только один компьютер, до корпоративной сети, насчитывающей тысячи пользователей. Обеспечивая сетевую безопасность, вы должны учитывать окружающую обстановку, а также инструменты и требования сети. Необходимо защищать данные, поддерживая качество обслуживания на заявленном уровне.

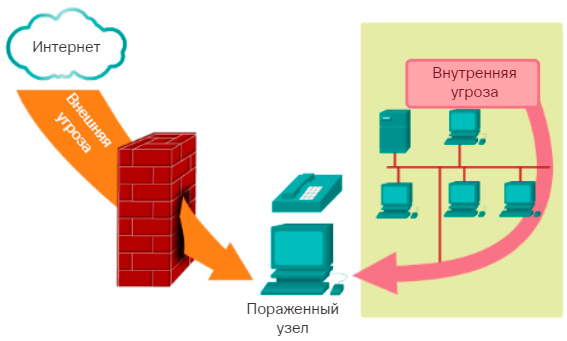

Сфера сетевой безопасности охватывает протоколы, технологии, устройства, инструменты, методы защиты данных и отражения угроз. Угрозы безопасности могут быть как внешними, так и внутренними. Многие внешние угрозы сегодня распространяются через Интернет.

К наиболее распространенным внешним угрозам относятся:

- Вирусы, черви и «троянские кони» — вредоносное программное обеспечение и произвольный код, исполняемые на пользовательских устройствах

- Шпионское и рекламное ПО — программное обеспечение, устанавливаемое на пользовательское устройство и тайно собирающее сведения о пользователе

- Атаки нулевого дня, также называемые атаками нулевого часа, осуществляются в первый день, когда об уязвимости становится известно

- Хакерские атаки — атаки компетентного злоумышленника на пользовательские устройства или сетевые ресурсы

- Атаки типа «отказ в обслуживании» — атаки, разработанные для снижения производительности или аварийного завершения процессов на сетевом устройстве

- Перехват и хищение данных — атака с целью сбора частной информации из корпоративной сети

- Кража личной информации — атака для хищения учетных данных пользователя, чтобы получить доступ к данным частного характера

Не менее важно учитывать внутренние угрозы. Многие исследования показывают, что наиболее распространенные нарушения информационной безопасности связаны с внутренними пользователями сети. Это могут быть случаи потери или кражи устройств, ошибки сотрудников и даже их злонамеренные действия. При использовании концепции «Принеси на работу свое собственное устройство» корпоративные данные еще намного более уязвимы. Таким образом, при создании политики обеспечения безопасности важно учитывать и внешние, и внутренние угрозы безопасности.

Источник: Академия Cisco.

Метки: CCNA, Cisco, Routing and Switching.