Электронная цифровая подпись

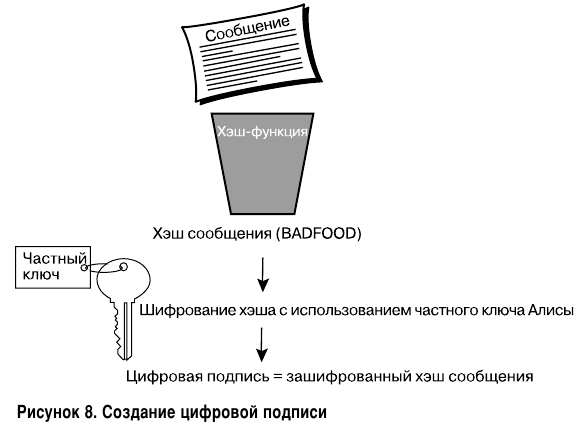

Цифровая подпись представляет собой зашифрованный хэш, который добавляется к документу. Она может использоваться для аутентификации отправителя и целостности документа. Цифровые подписи можно создавать с помощью сочетания хэш-функций и криптографии общих ключей. На рисунке 8 показан пример создания цифровой подписи.

Сначала Алиса и Боб должны договориться об алгоритме шифрования общим ключом (например, Digital Signature Standard — DSS), создать пары общих/частных ключей и обменяться своими общими ключами. Им также нужно прийти к согласию о том, какую хэш-функцию использовать для создания цифровых подписей и их проверки. Предположим, что выбран алгоритм MD5. Алиса берет оригинальный документ и подает его на вход MD5, получая на выходе блок длиной в 128 бит. Эти выходные данные называются результатом обработки сообщения (хэшем документа). Алиса зашифровывает этот хэш с помощью своего частного ключа. Этот зашифрованный хэш является цифровой подписью, которая прибавляется к тексту оригинального документа.

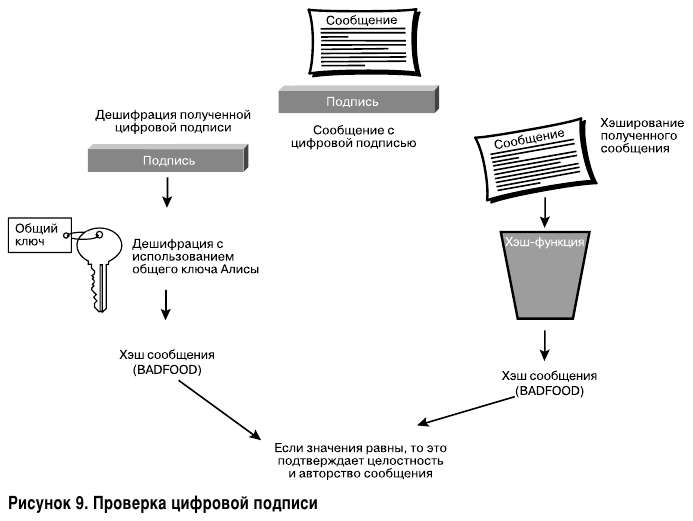

Сообщение, которое Алиса отправляет Бобу, будет состоять из документа как такового и цифровой подписи. На рисунке 9 показано, как происходит проверка цифровой подписи.

На другом конце канала связи Боб получает сообщение и делит его на оригинальный документ и цифровую подпись. Так как цифровая подпись была зашифрована частным ключом Алисы, Боб может провести расшифровку с помощью ее общего ключа. Теперь у Боба есть расшифрованный хэш. Далее Боб подает текст документа на вход той же функции, которую использовала Алиса. Если на выходе Боб получит тот же хэш, который прислала в своем сообщении Алиса, целостность документа и личность отправителя можно считать доказанными.

Источник: Решения компании Cisco Systems по обеспечению безопасности корпоративных сетей

Метки: Cisco, Cisco Security, Электронная цифровая подпись.